SVET PODĽA COVIDU-19

Za posledných šesť mesiacov sa spôsob nášho života a práce zmenil na nepoznanie. Zjednodušene - život na Zemi je online. Zmena nebola postupná, ale stala sa zo dňa na deň. Takmer všetko je teraz iné, od spôsobu vedenia vzťahov, práce, štúdia na školách a nakupovania. Rovnaké zmeny možno nájsť aj v kybernetickej aréne.

Nový normál vytvoril okrem príležitostí aj nové výzvy. Zmeny vykonané spoločnosťami s cieľom umožniť vzdialený online prístup si tiež vyžadovali, aby sa aktéri hrozieb – hackeri - adaptovali na nový, hybridný svet. Okrem toho, rýchle šírenie koronavírusu a globálne výskumné úsilie o nájdenie vakcíny vytvorilo nové možnosti phishingu a urobilo z lekárskych výskumných inštitúcií vyhľadávaný cieľ útokov kriminálnych a štátnych aktérov.

Uvedieme niektoré z trendov kybernetických útokov:

Aktéri ransomvéru prijali novú stratégiu; okrem toho, že sú súbory obete neprístupné, dokážu teraz aj v konečnej fáze útoku exfiltrovať veľké množstvo údajov pred ich zašifrovaním. Obete, ktoré odmietnu zaplatiť, si nájdu ich najcitlivejšie údaje verejne zobrazené na vyhradených webových stránkach.

Kybernetická vojna

Kybernetické útoky na národnej úrovni zaznamenali nárast intenzity a stupňovanie závažnosti. V časoch, keď tradičná taktika zhromažďovania spravodajských informácií už nie je možná z dôvodu sociálneho dištancovania, sa začali používať viac útočné cyber –technológie. Cieľom sa stáva Krajina ako taká a jej kritické a priemyselné odvetvia.

Mobilné zariadenia

Hackeri stále hľadajú nové vektory útokov, menia sa a zdokonaľujú svoje techniky. Snažia sa zabrániť ich detekcii a sústredia sa na najzraniteľnejšie a najmenej chránené technológie – mobilný telefón. Pri jednom z inovatívnych útokov hackeri použili systém pre správu mobilných zariadení (MDM) veľkej medzinárodnej spoločnosti, ktorý distribuoval malware do viac ako 75% spravovaných mobilných zariadení a následne do firemných sietí.

Cloud

Počas karantény sa vyžadovalo od nás rýchle prispôsobenie infraštruktúry, aby sme zabezpečili chod na diaľku. Školy, štátne inštitúcie, zamestnávatelia…proste všetci sme boli “nútení” využívať cloudové technológie nielen na kolaboráciu. Inak to nebolo možné. Avšak to spôsobilo aj nárast v nesprávne nakonfigurovaných alebo zle chránených aktivitách na internete. Okrem toho po prvýkrát alarmujúce zraniteľnosti boli odhalené v infraštruktúre Microsoft Azure, ktorá mohla umožniť útočníkom sa dostať z cloudu priamo na zariadenie zákazníka.

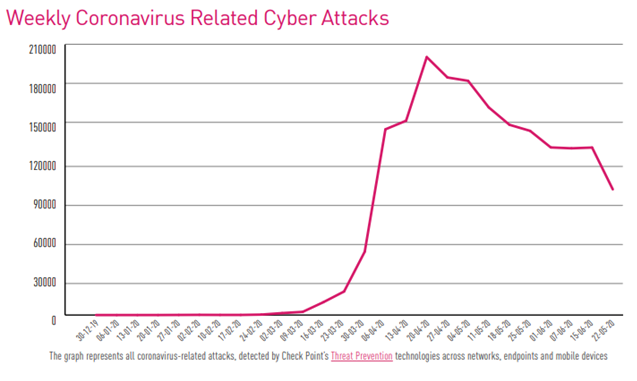

Pandémia COVID-19 má dramatický vplyv na prakticky všetky aspekty života a je bezpochyby najviac vplyvná udalosť v roku 2020. Výrazné vplyvy nastali aj v kybernetickom priestore. Rôzni hackeri s rôznymi motiváciami - kriminálnymi, politickými alebo špionážnymi - využívajú obavy z COVID-19 a súvisiacich tém a tak sa môžu zamerať na úplne nový súbor obetí.

Prvým dopadom pandémie bolo šírenie útokov škodlivého softvéru, ktoré využívali techniky sociálneho inžinierstva s témou nástrah COVID-19. Už v januári sme nahlásili, že EMOTET používa zbraň vloženú do dokumentov s obsahom súvisiacim s koronavírusom. Takéto emaily boli zamerané na japonských používateľov.

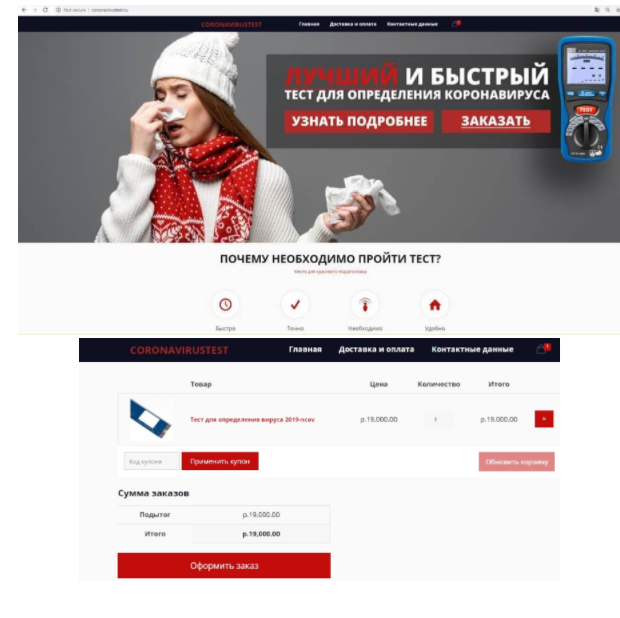

Taktiež bolo zaregistrovaných mnoho tisíc doménových mien súvisiacich s koronavírusom, z ktorých mnohé sa neskôr začali používať na rôzne podvody. Niektoré sa používali na predaj falošných vakcín alebo liekov COVID-19, iné na rôzne phishingové kampane a na distribúciu škodlivých mobilných aplikácií. Podvodníci vo veľkom ponúkali tovar v kategórii „špeciálne coronavirus zľavy“. Hackeri dokonca ponúkali malvér ako službu za špeciálne ceny s témou coronavírus. :-)

Situáciu využil nielen organizovaný zločin, ktorý sa chcel obohatiť, ale aj napr. čínske skupiny APT, ktoré vytvorili obsah obsahujúci škodlivé RTF súbory pre kampaň zameranú na mongolský verejný sektor. Tento útok je známy pod menom VICIOUS PANDA a bol použitý aj v roku 2016 v Rusku, Bielorusku a na Ukrajine.

Niektorí odhadujú, že nastal dokonca zásadný pokles štandardných špionážnych aktivít, ktoré boli zabrzdené obmedzenými možnosťami cestovania a taktiež sociálnym dištancom. Tento pokles bol zas kompenzovaný zvýšeným úsilím v online operáciách. V apríli, European External Action Service (EEAS) oficiálne publikoval zvýšené a úmyselné koordinované dezinformačné kampane, ktoré často vykonávajú štáty, alebo štátom sponzorované subjekty propagujúce nepravdivé informácie o zdraví.

S vývojom pandémie a prijatím spomínanej politiky sociálneho dištancu sa platforma video komunikácie stala taktiež terčom útokov, keď sa hackeri pokúšali infiltrovať do video rozhovorov. Zaregistrovali sme aj vznik falošných domén a distribuovanie škodlivej aplikácie vydávajúcej sa za Zoom, Microsoft Teams a ďalšie web konferenčné stránky. S nárastom používania týchto technológií vzdialeného prístupu, ako sú RDP a VPN, došlo k prudkému nárastu brute-force útokov na RDP. V kryptografii útok brute-force (hrubou silou) spočíva v tom, že útočník zadá automatizovane veľké množstvo hesiel alebo prístupových fráz s nádejou, že nakoniec uhádne to správne.

Zdravotníctvo je taktiež pod extrémnym tlakom na liečbu pacientov a na zvýšenie úsilia pri výrobe vakcíny. No napriek sľubom od hackerov (publikované na Forbes 19. marca), že sa zdržia útokov na zdravotnícke organizácie, ransomware Maze pokračoval v útokoch. Útočníci si dobre uvedomovali, že ich obete budú v zlom stave a nebudú chcieť v danom období vyjednávať.

Ďalšie hackerské kampane sa vydávali za farmaceutické organizácie a pokúšali sa šíriť ransomvér v Taliansku, konkrétne so zameraním na zdravotníctvo. WHO (Svetová zdravotnícka organizácia) uviedla dramatický nárast v počte kybernetických útokov zameraných na jej zamestnancov a systémy.

Iný typ útoku využil celosvetový ekonomický stres spôsobený zatvorením firiem, s rozsiahlymi podvodmi proti spoločnostiam a štátom. Boli použité napríklad ukradnuté údaje PII (personally identifiable information - informácie umožňujúce identifikáciu osôb) a hromadne sa tak podávali podvodné žiadosti o nezamestnanosť. Tento hack bol vykonaný z Nigérie. Taktiež spoločnosti operujúce v núdzovom režime sa stali obeťami tzv. útokov BEC (Business Email Compromise). Europol uviedol, že napr. francúzska farmaceutická spoločnosť previedla 7,25 milióna dolárov na falošného dodávateľa, pretože potrebovala rýchlo nakúpiť dezinfekčný prostriedok na ruky a ochranné masky typu FFP2.

Vypuknutie koronavírusu však posilnilo aj niekoľko trendov v kybernetickej bezpečnosti, ktoré by mohli prežiť pandémiu. Veľa krajín si vynútilo núdzové predpisy a aktivovalo špeciálne sledovacie systémy, pôvodne vyvinuté na boj proti chorobe. Napríklad indická aplikácia na sledovanie ľudí s COVID-19 „Aarogya Setu“ mala viac ako 100 miliónov stiahnutí a jej popularita dodnes vyvoláva otázky ohľadne ochrany súkromia a bezpečnosti. Každý takýto systém by síce mal udržiavať rovnováhu medzi súkromím a bezpečnosťou; avšak tendenčná implementácia bezpečnostných štandardov môže ohroziť údaje používateľov. Mesto Chang-čou v Číne už oznámilo, že má v úmysle pokračovať v permanentnom používaní svojej aplikácie na sledovanie ľudí. Vedci varujú, že opatrenia prijaté na ochranu a monitorovanie občanov za výnimočných okolností by mohli

prekonať súčasnú krízu.

Nie je jasné, kedy sa pandémia COVID-19 skončí. Niektorí tvrdia, že jeho účinky sú trvalé a my sa musíme prispôsobiť „novým normálnym“ podmienkam sveta po roku COVID-19. Tento nový svet si tak bude vyžadovať zodpovedajúce nové kybernetické formy ochrany.

Slabosti a zraniteľnosti

Nasledujúci zoznam hlavných slabostí je založený na údajoch zhromaždených nástrojom Check Point Intrusion Prevention (IPS) a popisuje niektoré z najpopulárnejších a najzaujímavejších útočných techník a exploitov, ktoré pozorovali vedci spoločnosti Check Point v prvej polovici roku 2020. Exploit je softvér alebo postupnosť príkazov, ktoré využívajú chybu alebo zraniteľnosť na to, aby v počítačovom softvéri, hardvéri spôsobili neočakávané alebo neočakávané správanie.

- Zraniteľnosť softvéru Exim Mail Transfer Agent (MTA) (CVE-2019-10149) - Exim sa používa na prenos e-mailov správy a často sa dodáva s predinštalovanými verziami Linuxu. Nesprávne spracovanie overenia adresy príjemcu na serveroch mohli viesť k vzdialenému spusteniu kódu. Chyba sa aktívne využívala a poradný orgán NSA varoval, že ruský červ Sandworm APT to zneužíva takmer rok.

- Zraniteľnosť aplikácie Draytek Vigor Command Injection (CVE-2020-8515) - bola odhalená zaujímavá chyba, ktorá ovplyvňuje routery a VPN brány taiwanského výrobcu DrayTek. Zdá sa, že táto chyba bola zneužitá v aktívnych kampaniach, ktoré vytvárali tzv. botnet DDoS útoky na generovanie spamu alebo získanie kompletnej kontroly zariadenia .

Počas prvej polovice roku 2020 využívalo 80% pozorovaných útokov zraniteľné miesta hlásené a registrované v 2017 a skôr. Viac ako 20% útokov využívalo chyby zabezpečenia staré najmenej sedem rokov.

Veľké kybernetické útoky (H1 2020)

V prvej polovici 2020 boli kybernetické útoky i naďalej jednou z hlavných hrozieb pre firmy a organizácie vo všetkých odvetviach a všetkých krajinách. Počas tohto obdobia sa zneužilo množstvo citlivých informácie miliardy ľudí.

Amerika

- Máj: Check Point Research objavil cielený útok na nadnárodný konglomerát. Spoločnosti, ktoré používali služby Mobile Device Manager (MDM) na mobilných zariadeniach svojich zamestnancov, boli napadnuté prostredníctvom bankového trójskeho koňa Cerberus. Tento nový variant Cerberusu má vylepšené možnosti RAT (Remote Access Trojan - vzdialený prístup Trojan). Je to malware, ktorý obsahuje „zadné vrátka” pre administratívnu kontrolu. RAT sa zvyčajne sťahuje neviditeľne - napríklad ako hra - alebo sa odosielajú ako príloha e-mailu. Cerberus v tomto prípade mohol identifikovať osobné údaje, SMS správy (spolu s dvojfaktorovými autentifikačnými SMS kódmi) a viac.

- Jún: Americká NSA varovala, že ruská skupina Sandworm APT, ktorá je súčasťou ruského vojenského spravodajstva, zneužíva zraniteľnosť agenta emailovej prevádzky Exim a to už od augusta minulého roku a dokáže mu dať vzdialené príkazy. Predpokladá sa, že Sandworm je zodpovedný za prerušenie elektrickej dodávky na Ukrajine v roku 2015.

- Máj: Britské národné stredisko pre kybernetickú bezpečnosť (NCSC) varovalo pred cielenými kybernetickými útokmi proti britským univerzitám a vedeckým inštitúciám zapojeným do výskumu COVID-19.

- Jún: Hackeri sa zamerali na vedúcich pracovníkov nemeckej spoločnosti dodávajúcej masky a lekárske vybavenie proti COVID-19. Hackeri zahájili phishingovú kampaň s cieľom odcudziť prihlasovacie údaje na platforme Microsoft.

Ázia

- Jún: Skupina BellTroX so sídlom v Dillí je známa svojou službou hackovania osobných údajov a jej aktivity sú zamerané hlavne na významné osobnosti. V júni sa zamerala na stovky organizácií po celom svete a podarilo sa jej tak získať citlivé údaje viac ako 28.000 osôb.

- Jún: Prevádzky austrálskej spoločnosti Lion boli zastavené kvôli útoku ransomvéru. Útok bol najnovším zo série double extortion a zasiahol viaceré austrálske spoločnosti, ako Toll logistics a BlueScope Steel Limited.

Pandémia COVID-19 dramaticky zmenila medzinárodnú kybernetickú arénu. Ovplyvnila spravodajské jednotky, predefinovala štátne ciele a vytvorila nové príležitosti pre hackerov. V časoch, keď je tradičná spravodajská činnosť obmedzená z dôvodu karantény, zdá sa, že kybernetické služby sa rozšírili a využitie elektronických nástrojov na zhromažďovanie spravodajských dát dosiahli nové maximum.

Nová kybernetická inteligencia sa v skutočnosti stala zbraňou mnohých krajín. Svetová zdravotnícka organizácia (WHO) informovala o prudkom náraste kybernetických útokov vrátane útoku, ktorý sa pripisuje skupine DarkHotel APT. Subjektami útokov boli aj ďalšie zdravotnícke a humanitárne organizácie. V spoločnom vyhlásení americké a britské agentúry varovali pred zvýšenou aktivitou APT a obvinili Čínu z organizovanej rozsiahlej kampane. Skupina APT-41 uskutočnila údajne jednu z najväčších kyberkampaní čínskej proveniencie od vypuknutia vírusu. Väčšinou išlo o útoky na Cytrix a zraniteľnosti Cisco. Predpokladá sa, že hackeri boli prepojení aj s Iránom a stoja aj za útokom na amerického výrobcu liečiv Gilead.

Pakistanská skupina APT-36 distribuovala Trojan CrimsonRat do indických vládnych subjektov s úmyslom získania kontroly nad IT systémami. Útok spojený zas s Indiou a využitím tematiky COVID-19 bol identifikovaný na čínskych serveroch a bol skrytý v dokumentov Excel, vydávajúcich sa za Čínsku národnú komisiu pre zdravie. Na strane druhej čínske skupiny APT útočili na Mongolsko a ázijské krajiny pomocou infikovaných dokumentov súvisiacich s COVID-19. Kórejská skupina Kimsuky uskutočnila operáciu proti juhokórejským organizáciám pod krycím menom COVID.

Skupina Gamaredon prepojená na Rusko sa zas zamerala na ukrajinské subjekty a vydávala sa za ukrajinské ministerstvo zdravotníctva. Hades, ďalšia skupina z Ruska, sa zamerala na Ukrajinu. Tvárili sa ako redaktori z RIA novín, ktorí pátrajú po informáciách týkajúcich sa COVID-19. Tento útok je podozrivý zo spojenia s neskoršou dezinformačnou kampaňou, ktorá zaplavila správy na sociálnych sieťach a tvrdila, že na Ukrajine je epicentrum COVID-19 Na Ukrajine sa zásadne zvýšili obavy, ktoré neskôr vyústili do sociálnych nepokojov.

Krajiny často využívajú kybernetické útoky na dosiahnutie svojich vojenských a politických cieľov skrytým spôsobom. Jeden nedávny kybernetický konflikt vyniká. V aprílovom útoku zameranom na izraelskú vodnú infraštruktúru bolo cieľom zvýšiť hladinu chlóru v pitnej vode. Predpokladá sa, že za útokom bol Irán. Údajný odvetný čin nasledoval v máji a zasiahol iránsky prístav Shahid Rajaee v Hormuzskom prielive a zastavil činnosť prístavu. Ani jedna krajina oficiálne neprijala zodpovednosť za útoky.

Táto výmena kybernetických útokov predstavuje novú úroveň elektronickej vojny v doméne tradičného boja.

Andrej Aleksiev, PhD., Check Point Software Technologies